Pode parecer uma proteção desnecessária, mas proteger o log do WAF é um item importante na preservação de dados pessoas (PII) ou mesmo corporativos de seus clientes e parceiros.Cenário

Como seu site precisa receber dados de login (sejam clientes, parceiros ou fornecedores) nas chamadas POST ou JSON com nome de usuário e senha, você poderá ter um vazamento caso o log caia em mãos de um agente malicioso que pode ser um funcionário ou externo.

Um exemplo que tive a alguns anos atras foi em um sistema de consulta de crédito integrado a parceiros de cadastro como SERASA e Associações Comerciais. O log de erros do sistema guardava em formato plain text no banco de dados os chamados com erros para que os desenvolvedores e o SAC pudessem encontrar erros no retorno de consultas.

Porém, nesse log muitas vezes o problema era erro na senha e nome de usuário enviados e com isso bastaria usar a lógica para deduzir que o usuário escreveu uma letra ou digito a mais ou diferente para conseguir saber sua senha.

E pior ainda, no log completo do serviço de autenticação era possível ver no GET os dados enviados para o cliente. Ou seja, se um parceiro consultar o meu CPF ou de alguém que me interesse, eu poderia procurar no log o retorno que foi enviado a performance nos serviços de crédito desta pessoa sem que isso fosse logado em qualquer lugar já que acessei diretamente o log.

Agora no Azure podemos deixar isso no passado, uma vez que não precisamos mais guardar logs programáticos já que ele armazena tudo no Log Analytics. Mas ainda temos um log onde qualquer operador de segurança pode usar um KQL e ver os dados, até mesmo utilizar um usuário valido para consultar dados no sistema.

Solução

Na época que notamos este problema a solução teve que ser manual, remover programaticamente nas funções a gravação de log para usuário e senha, além de mascarar CPF e CNPJ. Mas obviamente este não era uma solução definitiva, já que o log do WAF e do IIS ainda guardariam os dados brutos.

Agora no Azure WAF é possível criar regras de mascaramento para o log, ou seja, poderei identificar os dados no JSON e no POST que preciso proteger e proibir que sejam usados em consultas KQL.

Configuração

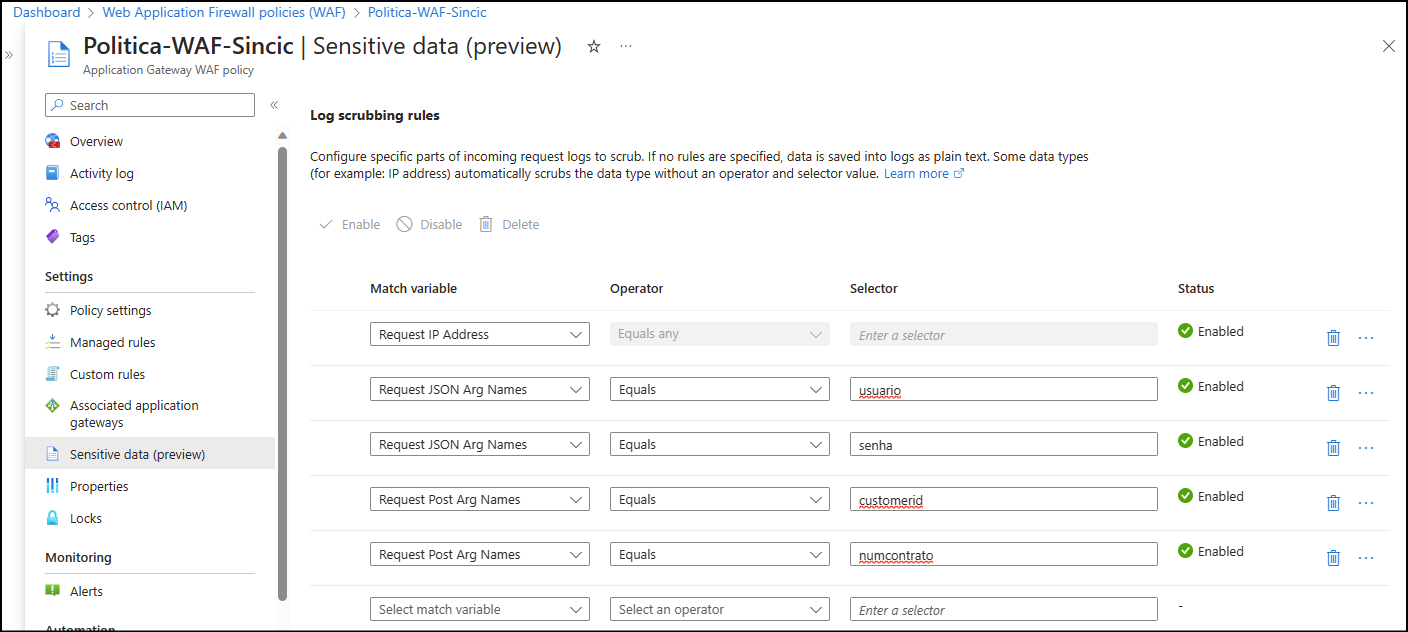

Nas propriedades da política do WAF use o menu "Sensitive Data" para acessar o log scrubbing como a minha configuração abaixo:

Em meu exemplo utilizei os parâmetros e variáveis que são utilizadas pelos meus desenvolvedores para identificar usuário, senha, número de contrato e ID do cliente. Aqui poderia acrescentar CPF, CNPJ ou outros documentos que sejam argumentos recebidos e enviados.

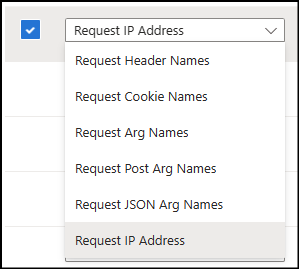

Abaixo temos a lista de tipos de variáveis que podem ser mascaradas atualmente:

Com exceção do IP Address todos os outros tipos permitem a opção "Equal" e "Equal any" onde a primeira permite indicar uma informação nomeada e a segunda mascara qualquer que seja o conteudo no item selecionado. No caso do "Equal any" é importante lembrar que ele irá criptografar todas as variaveis daquele formato, o que pode ser ruim para debug futuro.

Referência