Sempre abordamos com clientes a importancia de monitoração em ambientes fabris. Para isso faço sempre demonstrações do Microsoft Defender for IoT e mostramos a quantidade de dispositivos desconhecidos em um ambiente e como se comunicam muitas vezes diretamente com internet.

Mas não é apenas o chão de fábrica e sistemas de automação que podem ser um problema de vazamento em nossos ambientes. Então nos perguntamos:

Será que estou realmente seguro mesmo não sendo manufatura e automação industrial?

A resposta é NÃO!!!

Por exemplo, recentemente uma vulnerabilidade no Mikrotik e no passado com Cisco e outros produtos mostram que podemos ter equipamentos inteligentes ligados a rede invadidos e usados para vazamento de dados ou ataques cibernéticos.

Alexa e Google Home são comuns até em ambiente doméstico, mas nas empresas temos centrais telefonicas, equipamentos sofisticados de video conferencia, abertura de portas, luzes inteligentes, ar condicionado com wifi e sensores de energia. Isso citando apenas os que muitos tem em suas casas!

Alem disso, muitos destes equipamentos são de empresas que não temos certeza da segurança, por exemplo Sonoff utiliza o eWelink, Geonav o HI, LG o ThinQ e cada fabricante tem uma plataforma diferente que se integram com o Home e Alexa sem qualquer tipo de segurança sofisticada. Bastaria que eu invadisse um destes para fazer um reconhecimento e inventário remoto.

Como me Proteger?

Adote soluções que fazem o rastreio destes equipamentos. Estas soluções fazem a leitura de protocolos comuns a equipamentos inteligentes já que estes usam broadcast para serem configurados como é o caso da Alexa e do Google Home e dispositivos wifi.

No caso do Microsoft Defender for Endpoint ele detecta alterações em BIOS, tendo um catalogo da maioria dos fabricantes de automação industrial (ABB, Siemmens e outros) permitindo estar atualizado sempre que surgirem alterações importantes.

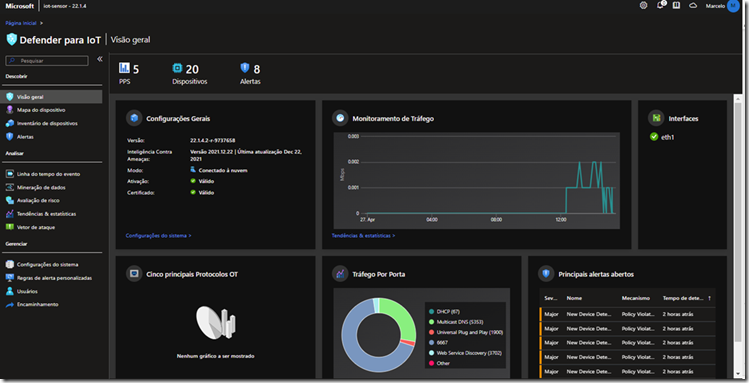

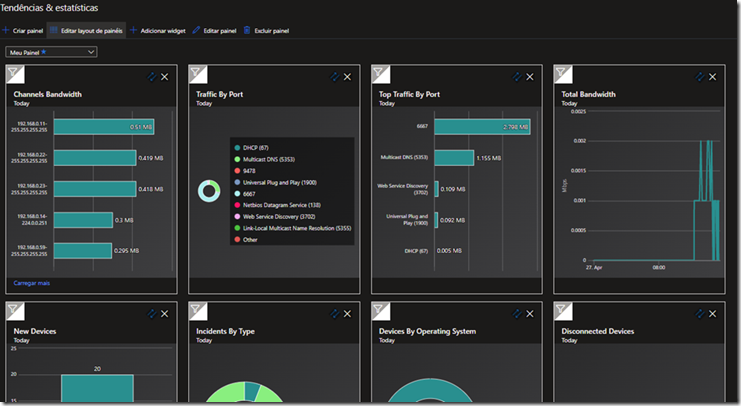

O print abaixo é um dashboard de um scan em minha casa, onde tenho ar condicionado, Google Home, lampadas inteligentes e sensores de energia:

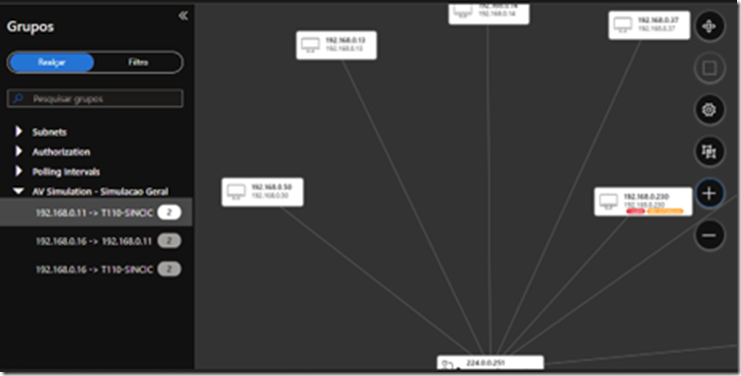

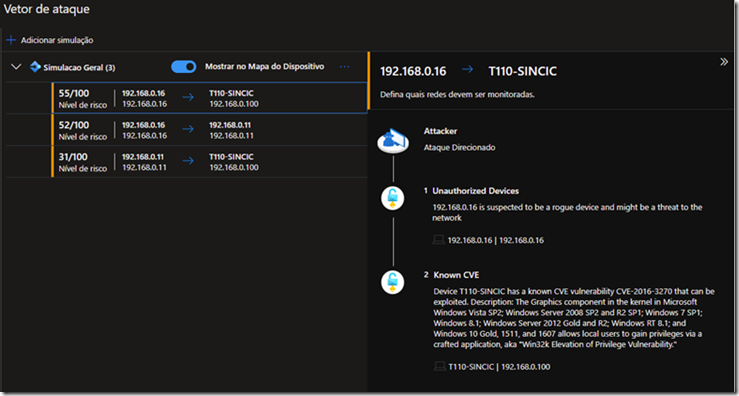

O Microsoft Defender for IoT permite que você simule situações entre diferentes dispositivos para analisar se entre eles ocorrem comunicações diretas ou indiretas, que são demonstrados no print anterior como pontos vermelhos. Abaixo um exemplo desta analise:

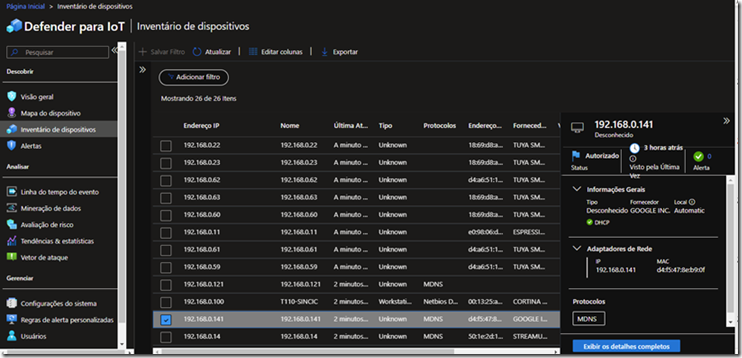

Outra analise que tambem é realizada por estas soluções é a descoberta e alerta para novos dispositivos colocados na rede. Por exemplo se um funcionário aparecer com um wifi e conectar na rede ele irá detectar instantaneamente!

Alem disso, tambem é importante saber os protocolos e portas que os dispositivos utilizam e o consumo de banda de internet deles:

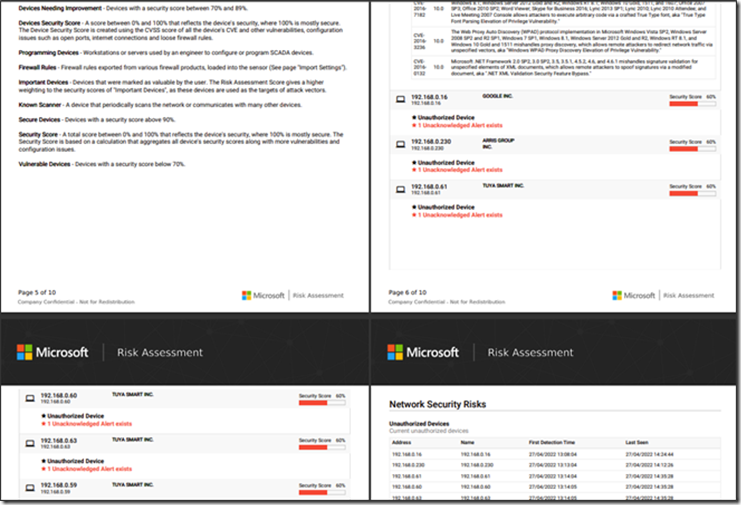

Por fim, podemos gerar reports executivos para analise com detalhamento e um score de segurança para o que foi inventariado:

Integração com Sentinel

O Microsoft Sentinel já possui um conector para o Defender for IoT, mas você tambem pode integrar sistemas autonomos como SCADA diretamente, alem de permitir que exporte os logs para um SIEM externo.

Stream Microsoft Defender for IoT alerts to a 3rd party SIEM

CONCLUSÃO

Mesmo ambientes domésticos já possuem muitas automações e em geral são softwares e fornecedores que não temos total confiança.

O comportamento destes equipamentos podem ser prejudiciais e passarem desapercebido de toda a equipe de segurança, então não deixe de lado por não ter um ambiente fabril!