Um dos itens mais importantes nos últimos anos é a capacidade dos antivírus tradicionais versus os antivírus de nova geração (NGAV) alem de ferramentas com essas capacidades como o ATA e o ATP Marcelo de Moraes Sincic | Buscar por 'comportamental' (marcelosincic.com.br)

Com a evolução destes produtos o termo EDR se tornou muito comum e novas denominações como XDR (Extended Detection and Response) para definir estes produtos que usam inteligência artificial baseada em SaaS.

Como Avaliar um EDR?

Essa é a pergunta que muitos agora fazem, antes utilizávamos métodos de detecção de virus com um pendrive cheio de malwares, mas agora com o EDR e XDR estes testes baseados em assinatura de código (DAT) não são suficientes.

Para avaliar as capacidades, o MITRE, muito conhecido pela base de conhecimento MITRE ATT&CK® criou uma série de testes que as empresas de segurança executam e publicam os resultados dos seus EDRs.

Quanto maior o numero de passos detectados, melhor será a visibilidade do ataque que foi deflagrado.

Como Acessar e Ler o Ranking do MITRE ENGENUITY | ATT&CK Evaluations?

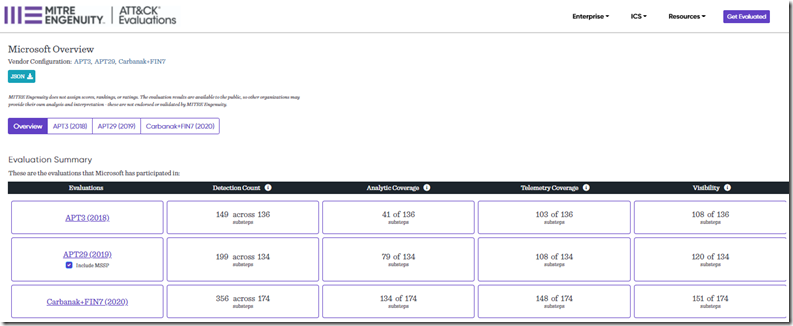

Acesse o site ATT&CK® EVALUATIONS (mitre-engenuity.org) e poderá ter um overview do processo, onde verá que já existem 3 diferentes “rounds”:

- APT3 – Ataques que foram detectados e atribuídos ao governo chinês, baseado em roubo de identidade, movimentação lateral com scripts, rootkits e bootkits

- APT29 – Ataques que foram detectados desde 2008 pelo governo russo baseados em PowerShell e WMI

- Carbanak+FIN7 – Hoje um dos mais especializados, visam instituições financeiras utilizando os mais diversos tipos de ataques com sofisticação suficiente para se passarem por ferramentas administrativas dos SOs e até PDV

Uma vez entendendo os 3 diferentes conjuntos de teste, em geral avaliamos o Carbanak+FIN7 que é o mais sofisticado e atual.

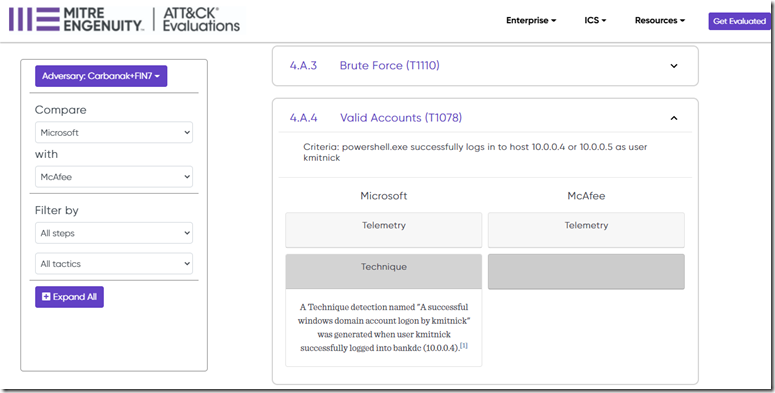

Destaque para o comparativo entre os produtos, por exemplo se utilizarmos Microsoft x McAfee é possível saber as formas e técnicas em que cada um dos NGAV utilizaram para detectar os ataques.

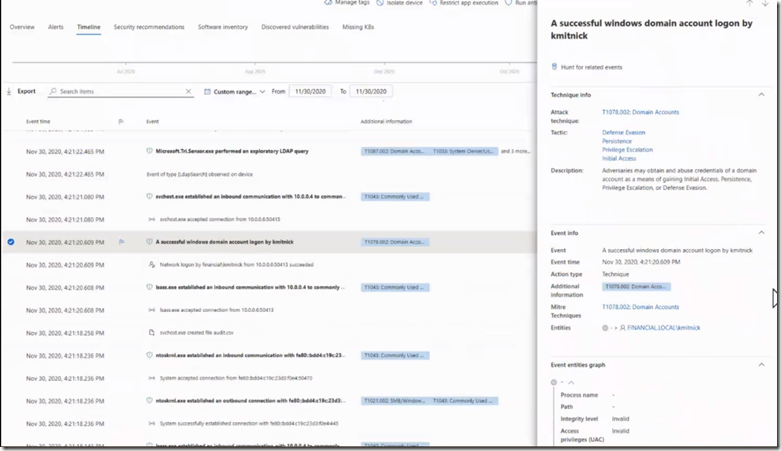

Nessa comparação podemos ver o detalhamento do tipo de ataque e o nível de log que o EDR irá gerar, clicando no link [1] que o NGAV da Microsoft criou:

Já o detalhamento de cada fabricante indica um resumo da eficiência em detectar os passos e gerar os EDRs para cada conjunto de ataques submetidos:

O quadro acima mostra o numero de passos mínimo definido pelos algoritmos e quantas ações o EDR da Microsoft conseguiu identificar, o que representam passos antes e depois do ataque realizado.

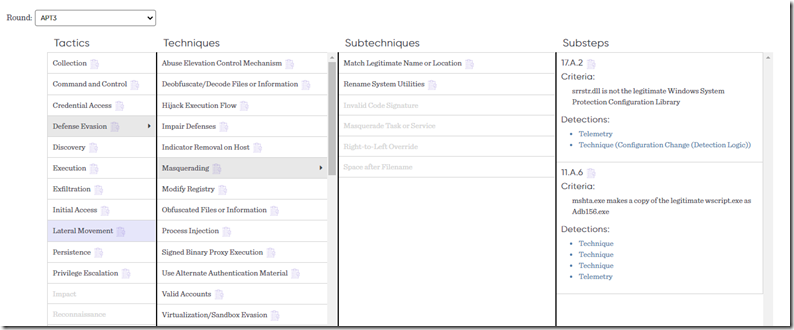

Abaixo do quadro de resumo poderá ver o detalhamento dos ataques realizados com base na matriz do MITRE e ver por round a tática, técnica, sub técnica e passos que o EDR identificou. Ao clicar nas técnicas é possível ver os detalhes de cada item

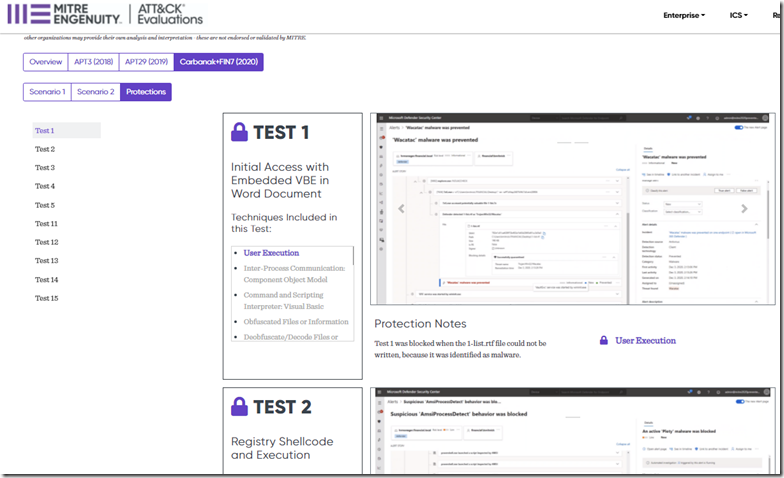

Outro interessante dado disponível são os resultados dos testes, esse retorna o EDR gerado:

Como Reproduzir o Mesmo Ambiente Validado nos Testes?

Talvez você já possua um dos fabricantes que foram testados, mas não tem certeza se tem os pacotes e configurações corretas.

Afinal, é importante lembrar que os testes acima são conduzidos pelos fabricantes e submetidos para publicação, então sabemos que utilizaram um conjunto de ferramentas e configurações bem construídas.

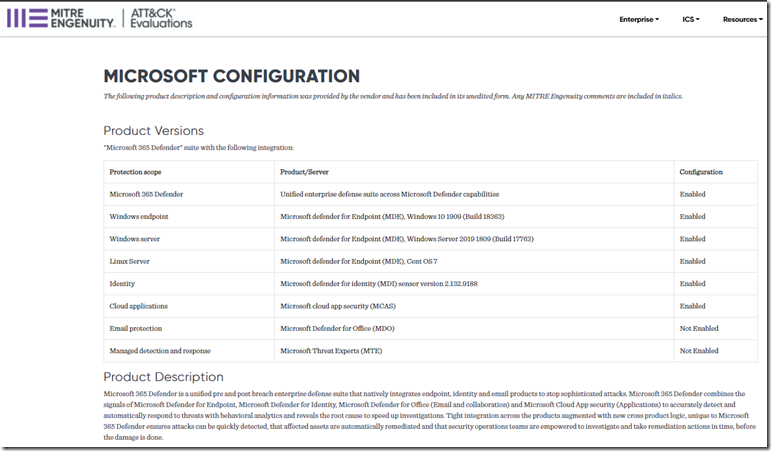

Por conta disso, os fabricantes publicam um relatório que está disponível no mesmo site, por exemplo no caso de Microsoft vemos os produtos e configurações utilizadas: